电信网络诈骗案件中GOIP设备及其SIP服务器的取证方法

时间:2023-03-27 16:40:04 来源:柠檬阅读网 本文已影响 人

◆李佳斌 应涛涛 裴洪卿 俞纲 刘松

(1.杭州市公安局西湖区分局 浙江 310000;

2.杭州平航科技有限公司 浙江 310000)

GOIP 设备是电信网络诈骗案件中经常出现的用于违法犯罪的工具设备。犯罪团伙通过网络招募一些“兼职人员”,这些人员在全国各地流窜在出租屋、临时住所甚至是汽车中部署通讯设备用于帮助犯罪分子实施诈骗活动。目前利用GOIP 设备协助信息网络犯罪活动成为电信诈骗分子常见的作案手段,因此熟悉并掌握GOIP 设备及其SIP 服务器的取证技术和要点对办理此类案件具有重要的意义。

1.1 GOIP 设备

GOIP,是GSM over IP 的简写,又称“无线语音网关”。它是一种利用网络实现通信功能的硬件设备,支持手机SIM 卡接入,能将传统电话信号与网络信号进行相互转换。一台GOIP 设备最多可供上百张手机SIM 卡同时运行,大幅提高拨打电话、收发短信的效率,最关键的是可以通过远程控制异地的SIM 卡和GOIP 设备进行拨打电话、收发短信,即实现犯罪嫌疑人与GOIP设备、SIM 卡分处不同地点,实现隐匿身份、逃避打击的目的。因此很多GOIP 窝点出现在酒店、民宿、出租屋等人员流动较大的场所,有些则是部署在汽车上,通过使用移动电源供电也可以实现快速转移作案地点的目的。另一方面,GOIP 设备还具有虚拟拨打号码功能,可任意切换手机号码拨打受害人电话,公安机关对其反制拦截和信号溯源难度极大,诸多功能,使GOIP 成为犯罪分子广泛用于实施电信网络诈骗犯罪活动。如图1 为某涉案GOIP 窝点扣押的设备,包括GOIP、控制端电脑、应急电源、摄像头等。

图1 某涉案窝点的GOIP 设备

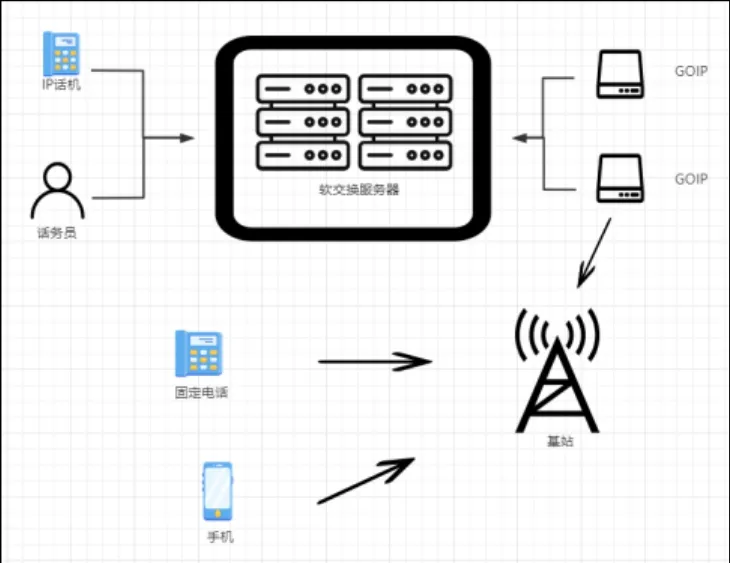

GOIP 设备和其服务器的基本工作原理可以如图2 所示,诈骗团伙人员可以在拥有互联网环境下的任意地点,就可以拨打电话。服务器会通过网络将电话任务转发给GOIP 设备,GOIP 设备通过当地的基站即可将电话拨打出去。因此一般GOIP 窝点都不会有诈骗团伙核心人员,因此想要找到幕后使用的人员,还需要进一步通过线索进行分析。

图2 GOIP 备的工作原理

1.2 GOIP 设备数据提取

可以通过专业的取证软件进行GOIP 设备数据的提取,方式一般分为以下四种情况:

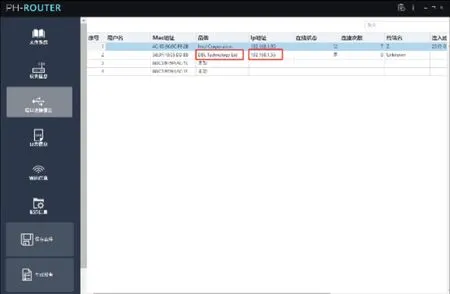

(1)由于GOIP 设备往往通过路由器连接至网络,所以办案人员在涉案现场可以先查找路由器,然后将取证设备直连现场涉案的路由器,利用平航路由器取证软件提取现场的路由器数据以便查找连接的GOIP,待路由器取证软件自动提取完毕后,可以查看详细数据,包括路由器基础信息、端口信息、日志信息等。在端口信息中,含有当前路由器连接的所有电子设备的信息,包括MAC 地址、被分配的IP 等信息。此时可以根据现场GOIP 设备上印有的MAC 与路由器设备列表进行一一对应,如下图3 所示。接着可以利用取证软件直接提取GOIP 内的数据。

图3 路由器中GOIP 信息

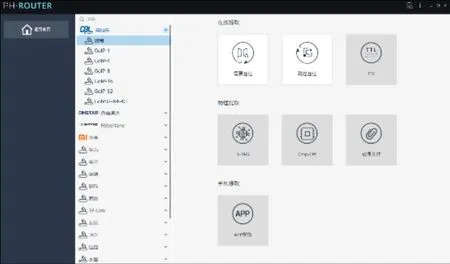

通过取证软件提取GOIP 设备数据时,有多种提取方法,其中“需要验证”功能是指已知该GOIP 设备登录后台的账号密码,通常通过审讯或尝试通过root/root 等弱口令进行登录,也可以选择“需要验证”功能,取证软件将自动尝试绕过账号密码进入后台进行数据提取,如下图4 所示。

图4 路由器软件中的GOIP 提取方式

(2)当GOIP 封存带回实验室检验的时候,GOIP 设备是处于关机状态的。由于GOIP 本身存在一个静态IP,所以在实验室检验过程中,将实验室的路由器与GOIP 连接后,路由器动态分配的IP 地址不一定与GOIP 的静态IP 地址相同,这样就导致路由器就无法与GOIP 正常通信,所以我们首先需要确定GOIP 的静态IP地址。

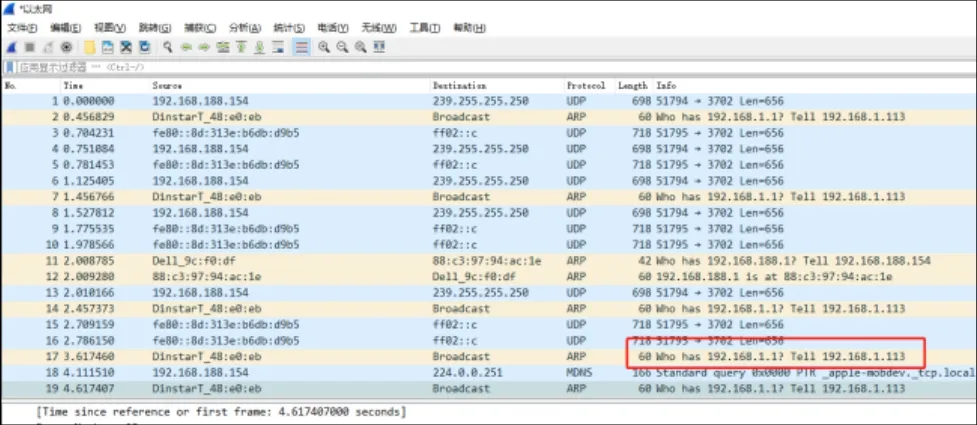

我们可以利用WireShark 抓包工具来分析ARP 协议来确定GOIP的静态IP 地址,路由器跟GOIP 连接的时候,GOIP 会通过ARP 协议,广播它的IP 地址信息,如下图5 所示。通过WireShark 抓包不仅能确定GOIP 的静态地址,也能方便确认其设备型号信息。

图5 利用WireShark 抓包获取GOIP 信息

确定GOIP 静态IP 地址后,我们可以将路由器的DHCP 段设置成GOIP 的IP 段,然后就可以使用平航路由器取证软件提取GOIP 内的数据了。

(3)部分品牌型号的GOIP 设备具有标注“PC”的RJ45 网线接口,如下图6 所示,表示该接口用于连接计算机,可通过该接口将GOIP 直接连接到取证工作站,此时GOIP 会给取证设备自动分配IP 地址,然后使用工作站中的平航路由器取证软件即可提取GOIP 中的数据。

图6 GOIP 的PC 接口

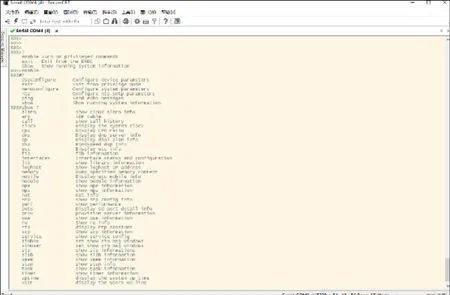

(4)通过console 串口登录设备,然后用命令行的方式查看设备的相关信息。优点是不需要获取设备的IP 地址,直接通过串口线连接设备,缺点是提取出来的信息没有网页查看的直观,并且console 口连接同样需要账号密码才能登录。

首先将电脑通过console 线连接到GOIP 的console 口,随后打开SecureCRT 软件,在选项设置中选择取证设备与GOIP 连接的端口号,可通过设备管理器查看,以及选择相应的波特率,在连接成功后输入默认账号密码(admin/admin)即可登录。如下图7 为SecureCRT 连接界面。我们可以通过命令“?”确定当前模式下可以输入的一些命令,通过命令能够直接获取到GOIP 设备的硬件版本、固件版本,网络状态,SIP用户注册信息,卡槽IMEI、有无插卡等数据。

图7 SecureCRT 连接界面

1.3 GOIP 设备数据分析

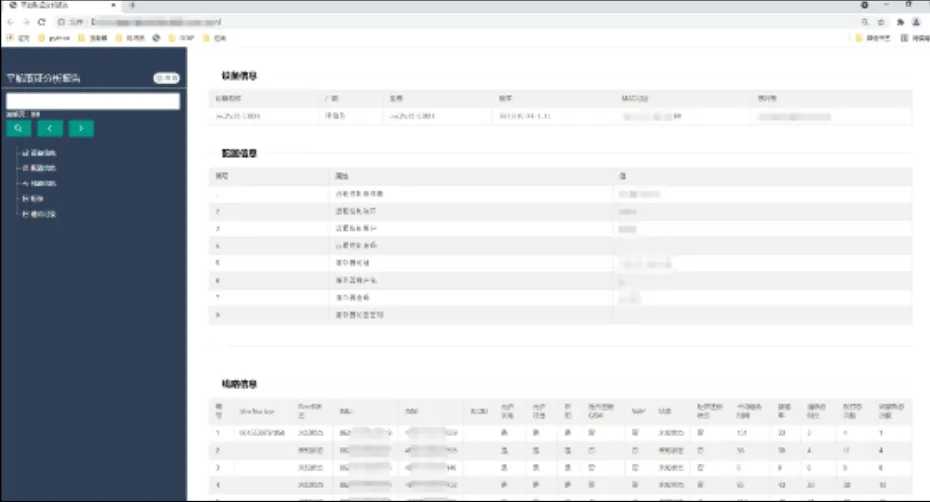

通过提取GOIP 设备数据,我们可以获取到设备基础配置信息,包括硬件版本、固件版本、系统当前运行的时间。卡槽端口状态,包括端口号、IMEI 号、有无插卡、SIM 卡线路信息。关联的服务器信息,包括SIP、中继、远程控制服务器IP 地址,以及收发短信记录、拨打电话记录等详情。如下图8 为GOIP 设备数据取证报告。

图8 GOIP 设备取证报告

通过对不同品牌型号的GOIP 设备数据的提取和比较,笔者发现提取的数据也存在差异。部分品牌的GOIP 每个SIM 卡槽仅记录10 条短信记录,有的能记录通话记录有的则不保存。根据提取的短信、通话记录,我们可以查找被叫号码,以此明确更多(潜在)的受害人。通过提取出来的SIP、中继、远程控制等服务器IP 地址,可以通过分析该IP 的归属地,进而对运营商进行调证以获取GOIP关联服务器数据、购买服务器的用户信息等。

提取的GOIP 数据中关联出的不同服务器信息,像SIP、中继、远程控制等服务器都有各自的不同作用。其中远程控制服务器的主要功能是当管理人员与网关设备不在一个局域网环境下,管理人员(放置设备人员)可以提前在网关设备上配置好相关信息,从而直接通过远程控制服务器来管理网关设备。中继服务器的主要功能是将从网关设备发送到中继服务器的信令解密成正常信令,在这个过程中信令是加密的,运营商无法检测拦截,然后由其再发送给呼叫中心服务器。SIP 服务器也叫SIP 代理服务器或注册服务器。SIP 服务器负责建立网络中所有的SIP 电话通话,主要应用在与GOIP 设备间通话命令的发送和通话连接,实时监测设备的状态,并上报管理机的呼叫日志到平台。当我们获取到SIP 服务器镜像后,通常按照以下过程进行取证分析。

2.1 SIP 服务器镜像仿真

通过对服务器镜像进行仿真,可以更直观还原服务器状态,并对其数据进行分析。仿真操作第一步就是系统绕密,通常Linux系统绕密方法为直接利用取证厂商的仿真工具进行仿真绕密,或者手工仿真的话则使用单用户模式跳过root 密码验证启动。通过前期工作判断本案服务器镜像系统为CentOS 6.5,在此介绍一种CentOS 系统绕密的方法。

首先准备一台CentOS 7 系统的虚拟机,将其root 用户的开机密码设置为123456。然后通过“编辑虚拟机设置--添加硬盘”的方式添加SIP 服务器的镜像文件,如下图9 所示,接着启动CentOS 7虚拟机。

图9 VMware 添加SIP 服务器镜像

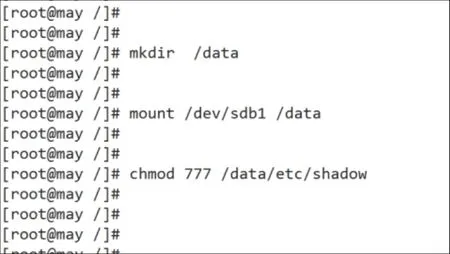

CentOS 系统将用户的密码信息保存在/etc/shadow 文件中,并且这个文件只有root 用户拥有读权限,其他用户没有任何权限。但是我们将SIP 服务器镜像挂载到虚拟机的其他目录中并且给予其shadow 文件读写权限,这样我们可以修改SIP 服务器用户的密码信息以此在仿真的时候直接绕过原始密码,如下图10 所示。

图10 查看Shadow 文件

通过以下三条命令将SIP镜像文件挂载到CentOS 7 虚拟机中,并赋予shadow 文件读写权限,如下图11 所示。

图11 修改镜像的shadow 文件权限

(1)“mkdir/data”——创建data 文件夹;

(2)“mount/dev/sdb1/data”——将镜像文件挂载到虚拟机data 文件夹下;

(3)“chmod 777 /data/etc/shadow”——赋予shadow 文件可读可写可执行权限。

接着将 CentOS 7 虚拟机 shadow 文件中的加密密码替换到“/data/etc/shadow”文件中的加密密码位置,然后关闭虚拟机,就完成了对SIP 服务器镜像的重置。最后重新创建一个新的虚拟机,虚拟磁盘选择SIP 服务器镜像文件即可。

2.2 分析SIP 服务器镜像数据

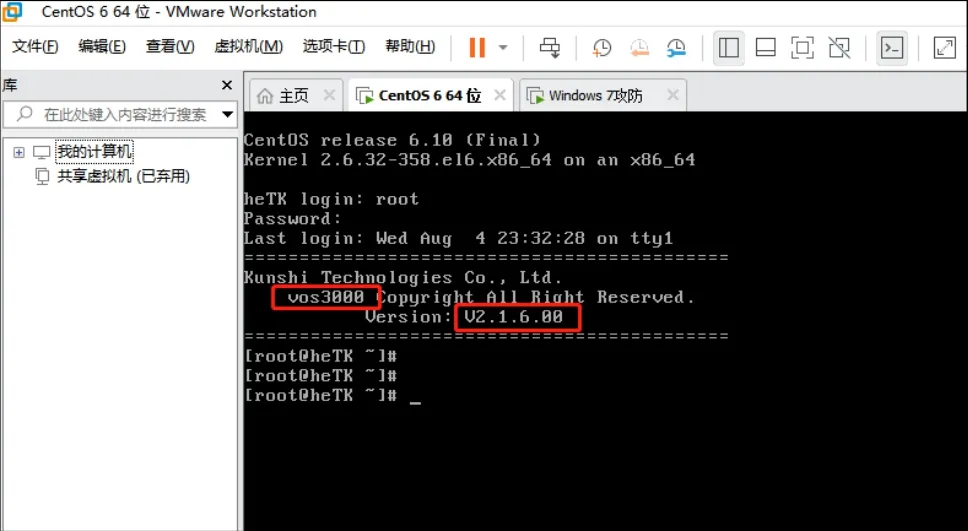

通过仿真SIP 服务器镜像,首先确认了系统搭建的是昆石VOS3000软交换系统,版本V2.1.6.00,如下图12 所示。

图12 服务器中软交换系统版本信息

昆石VOS 的版本主要有入门级的版本VOS2009、常见的中小规模为VOIP 业务支撑的系统VOS3000,还有VOS3800、VOS5000。系统的功能主要有业务管理、语音服务、数据查询、话单分析、卡类管理、号码管理等。昆石VOS 软交换系统主要有两块部分,一块是WEB 管理端,网站架构为JAVA+MYSQL 数据库服务组成。另一块部分就是PC 客户端的管理工具,通过它也能直接管理VOS 系统。

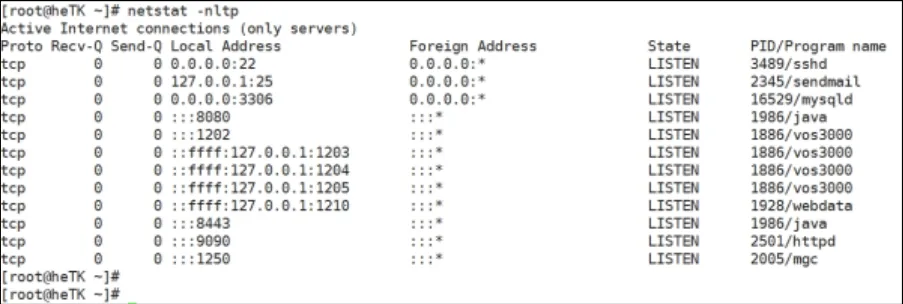

通过命令“service iptables stop”关闭SIP 服务器系统的防火墙,命令“netstat -nltp”查看网络服务开启的端口信息,如下图13 所示,确定JAVA、MYSQL 服务均已启动。

图13 系统服务端口信息

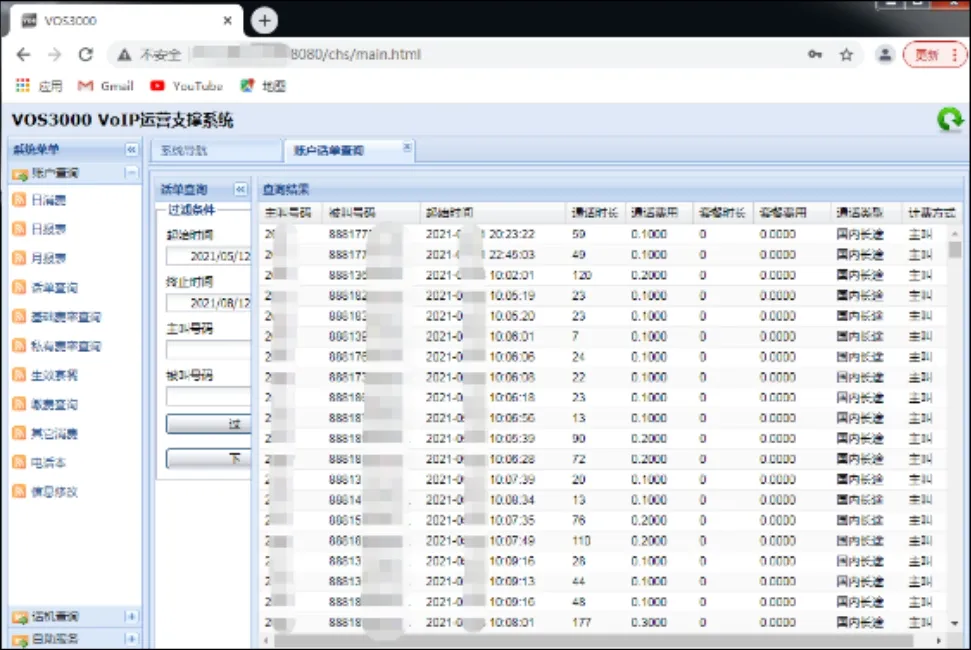

通过浏览器访问 “IP+8080”端口确定8080 端口为VOS3000 WEB自助系统,如下图14 所示。我们通过PC 客户端连接后可以拿到其登录账号密码。

图14 VOS3000 的Web 端自助系统

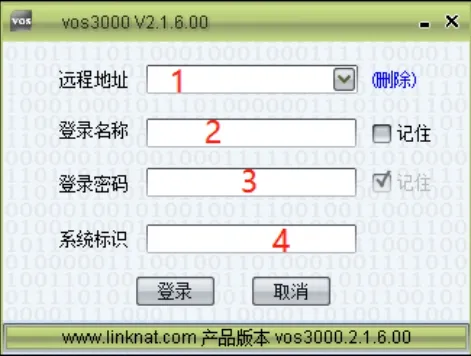

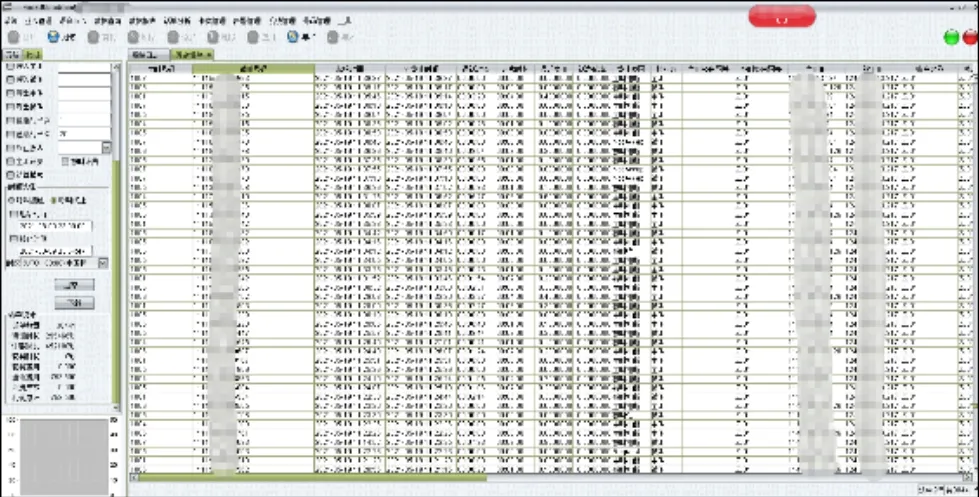

确定VOS 系统版本为V2.1.600,所以我们在取证工作站本地安装一个相同版本的PC 客户端管理工具,如下图15。通过它连接到SIP 服务器,即可直接查看VOS3000 内的所有数据。在VOS3000 V2.1.4 版本及以上,客户端增加了一个系统标识,这个信息存在于SIP 服务器相关网站源码中。

图15 VOS3000 客户端登录界面

PC 客户端登录界面的字段含义分别如下:远程地址:服务器的IP 地址;

登录名称:平台的用户名;

登录密码:平台的用户的密码;

系统标识:机器的唯一标识符。

我们首先需要注意的是虚拟机的IP 地址,由于VOS3000 绑定机器码和IP,如果服务器IP 发生变换,则客户端连接登录的时候会提示版本校验失败。所以我们需要将仿真后的虚拟机IP 设置成原本的SIP 服务器IP,这个在VMware 软件中的虚拟网络编辑设置里将仅主机模式中子网IP 设置成服务器IP 段,然后在虚拟机中设置成原本静态的IP。

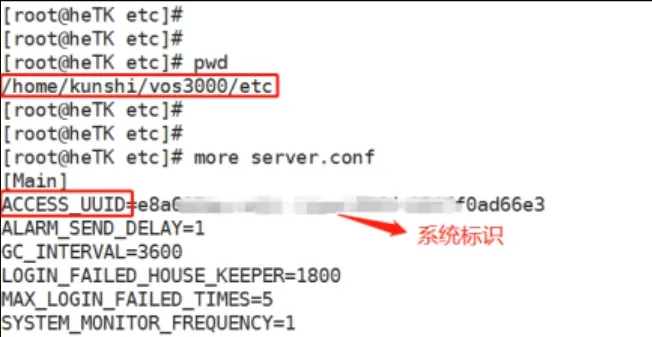

通过对服务器的分析,客户端中系统标识信息在SIP 服务器虚拟机的“homekunshivos3000etc”路径下的server.conf 文件中,如下图16 所示,字段 “ACCESS_UUID”就是客户端需填写的系统标识信息。

图16 查看系统标识

输完IP 及系统标识后,通过默认口令admin/admin 登录客户端,然后在“系统管理--系统参数”中将名称“SERVER_QUERY_CDR_MAX_DAY_INTERVAL”的参数值修改成最大:186,这个是历史话单查询最大天数,该系统参数也保存在数据库“e_moconfig”表中。

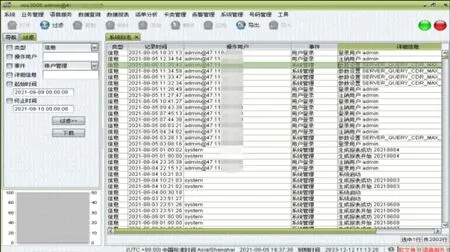

通过在“系统管理--系统日志”中,过滤查询所有用户的操作痕迹,包括操作用户的登录IP 地址,我们可以通过对IP 地址分析,初步判断嫌疑人的地理位置信息,如下图17 所示。

图17 查看系统日志

通过“业务管理--话机业务--话机管理”查看所有的话机及其配置密码,我们可以根据这些账号密码登录WEB 端,更加直观查看每个话机的相关情况。在系统菜单栏中我们要分析的重要内容就是话单详情,如下图18 所示。

图18 查看Web 话机数据

通过“数据查询--查询历史话单”,账户的删除不会导致该账户的话单数据删除,如下图19。

图19 查看Web 话机数据

在历史话单中,我们主要关注的是被叫号码、被叫经由网关、主叫IP、被叫IP。被叫号码指受害人的号码,办案人员可以通过查找被叫号码,了解受害人被骗情况。被叫经由网关指的是被叫方与软交换间经过的网关 ID,一般也是GOIP 设备内配置SIP 服务器的账号。主叫IP 指对接网关,我们可以在数据库“e_cdr”表中查看主叫的设备类型,如果查到 “callerproductid”这个字段内容是话机,那么这个IP 就是嫌疑人的IP 地址。被叫IP 指落地网关,分析被叫IP 主要判断是不是GOIP 设备。

上述是从客户端以及WEB 网页端去分析VOS3000 系统里面的数据,我们结合客户端分析数据库,可得知一些关键表的含义,如下表1所示。

表1 数据库表含义

GOIP 是电信网络诈骗案件中较为常见的作案工具,其功能与曾经的伪基站有相似之处,但功能更加强大,其具备的异地拨号、切换虚拟号码、小巧便携等特点几乎是为电信网络诈骗分子量身定制,因此广受犯罪集团青睐。本文主要介绍了GOIP 设备和SIP服务器镜像的常见数据取证方法,通过对其进行数据提取固定并分析,可以为打击违法犯罪活动、发现潜在受害人提供重要的线索。我们也期待加强此类特殊设备的管控措施,从源头切断电信网络诈骗团伙的作案工具购买使用途径。

猜你喜欢 镜像网关路由器 买千兆路由器看接口参数科教新报(2022年24期)2022-07-08维持生命作文小学中年级(2021年10期)2021-12-26路由器每天都要关科教新报(2021年23期)2021-07-21路由器每天都要关恋爱婚姻家庭·养生版(2021年5期)2021-05-31镜像当代党员(2020年20期)2020-11-06信号系统网关设备的优化铁道通信信号(2018年10期)2018-12-06镜像小康(2018年23期)2018-08-23LTE Small Cell网关及虚拟网关技术研究移动通信(2015年18期)2015-08-24应对气候变化需要打通“网关”太阳能(2015年7期)2015-04-12镜像小康(2015年4期)2015-03-31